가볍게 AWS 의 듣보잡 guardduty 를 통해 보안 위협을 확인해보자

1. 소개

https://us-east-1.console.aws.amazon.com/guardduty/home?region=us-east-1#/summary

https://us-east-1.console.aws.amazon.com/guardduty/home?region=us-east-1#/summary

us-east-1.console.aws.amazon.com

AWS 의 위협 인텔리전스라고 보면 된다

대시보드는 대략 이렇게 표시 된다

사실 처음부터 SA(시스템 아키텍트) 로서 구성하는 일보다

보안 관점에서 구성되어 있는 환경 이슈 대응이 더 많지 않을까 싶다

이미 설정이 되어 있다는 전제 하에 어떤 이벤트가 생기는지 둘러보자

2. 로깅

findings 라고 명명되며 다른 온프레미스 장비에서는 탐지 로그 등 "로그성" 느낌이 강한데

여기는 findings 라는 듣보잡 문구를 사용한다

findings 에서 개별 주요 항목을 확인할 수 있고

어떠한 IAMUser 인지, 리소스인지 감사성 정보가 모두 표시되며

각 고유한 값으로 표시되기 때문에 바로가기 링크나 식별 값으로 개별 서비스를 추척하여 왜 유출되었는지 또는 왜 그런지

원인 분석이 가능하다

물론 분석하고 권한이나 역활을 회수하거나 accesskey 를 변경하는 등의 조치는 필요하다

나머지 메뉴는 그냥 온오프 정도인데 사실 너무 쉽다

감사 기능을 활성화는 어렵지 않지만

그 감사 로그로 대응하는 것은 별개의 문제다

감사

참 쉽죠잉?

3. 중요한 설정

런타임 모니터링의 경우 컨테이너나 람다같이 계속 변화되는 환경에서

사후 분석이 아닌 프로세스 레벨에서 위협을 탐지하는 개념

운영 환겨에 따라 활성화를 권장

인스턴스의 취약점이나 잠재적 위협 정보를 스캔해서 탐지하는 서비스로 인스턴스를 스냅샷 떠서 스캔하는 서비스로

전혀~~~ 운영중인 인스턴스에 영향이 없음!!!

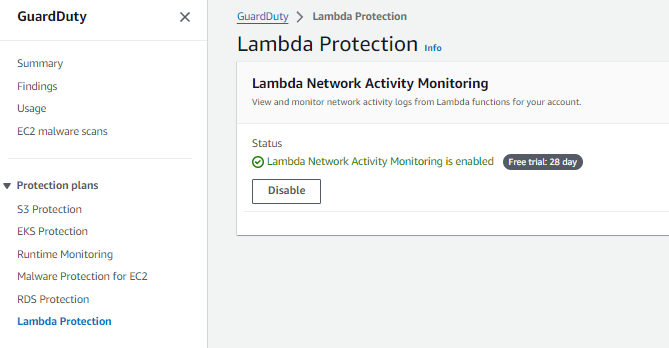

다시 돌아와서 나머지 RDS, Lamda 둘다 활성화/비활성화를 설정할 뿐이다

4. 위협 IP 추가

개인적으로 웹 관리 콘솔이 아닌 API call 로 CTI 나 위협 인텔리전스 연동이 가능하다고 생각되는 부분으로

list 부분에서 위협 IP 를 추가할 수 있는데 OTX 나 STIX 같이 글로벌리한 포맷으로 가능하다는 점!!!

CTI 하는 입장에서 굿굿 기능이라고 생각되며 이상 guardduty 맛보기였다

직접 운영하면서 써보기 전에는 감이 1도 안온다는게 함정,,,,,

'Cloud > aws' 카테고리의 다른 글

| AWS Elastic Load Balancer (ELB, CLB, ALB, NLB, GWLB) (0) | 2024.08.17 |

|---|---|

| AWS EventBridge 맛보기 (0) | 2024.06.14 |

| AWS Simple Notification Service(SNS) 맛보기 (0) | 2024.06.11 |

| AWS 웹방화벽 사용해보기(WAF & Shield) (0) | 2024.06.05 |